Man in The Middle: Ancaman yang Mengintai Komunikasi Digital

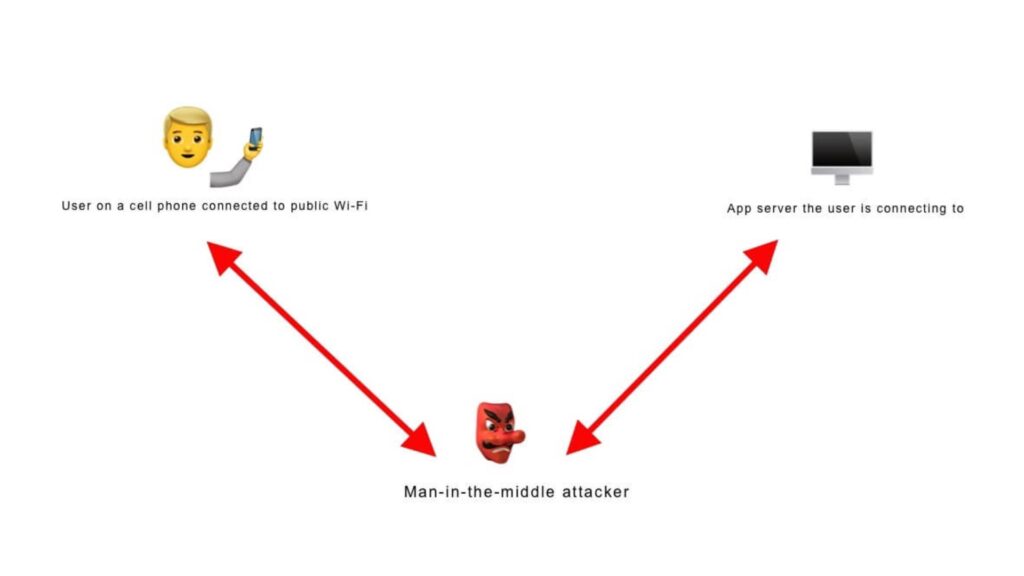

Man in The Middle (MITM) attacks adalah salah satu bentuk serangan siber yang semakin menjadi ancaman serius di dunia digital. Dalam serangan ini, penyerang diam-diam menyusup ke dalam komunikasi antara dua pihak—seperti antara pengguna dan situs web, atau antara dua perangkat—dengan tujuan mencuri, memanipulasi, atau memantau data yang ditransmisikan. Penyerang dapat berpura-pura menjadi pihak yang sah untuk mendapatkan akses ke informasi sensitif seperti login, password, dan detail keuangan tanpa sepengetahuan korban.

Admin TechThink Hub Indonesia akan membahas mengenai MITM attacks dapat memiliki dampak yang menghancurkan, terutama dalam transaksi online atau komunikasi yang melibatkan data pribadi dan bisnis yang penting. Serangan ini sering kali sulit dideteksi karena pengguna tetap berpikir bahwa mereka berkomunikasi dengan pihak yang sah. Oleh karena itu, memahami bagaimana MITM attacks bekerja dan langkah-langkah untuk melindungi diri dari serangan ini sangat penting bagi siapa saja yang menggunakan internet untuk komunikasi dan transaksi harian. Dengan meningkatnya ancaman siber, keamanan digital harus menjadi prioritas utama untuk menjaga privasi dan integritas data Anda dari ancaman MITM attacks.

Jenis Serangan Man in The Middle

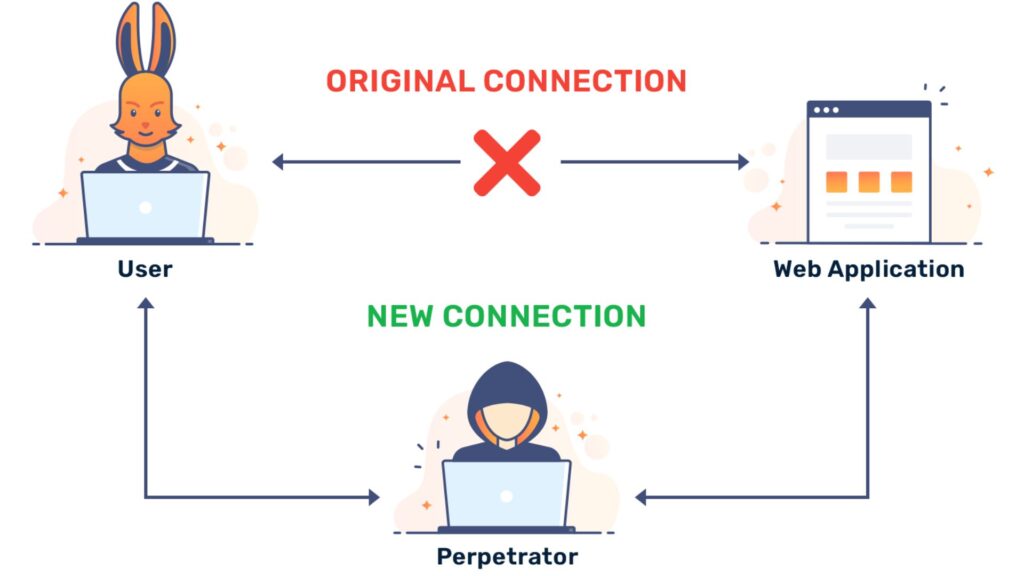

Man in the Middle Attacks (MitM) mencakup berbagai teknik yang digunakan oleh penyerang untuk mencegat dan memanipulasi komunikasi antara dua pihak yang sah tanpa sepengetahuan mereka. Berikut adalah penjelasan tentang jenis-jenis serangan Man in the Middle:

1. ARP Spoofing

1.1. Definisi

- Deskripsi: ARP (Address Resolution Protocol) Spoofing adalah teknik yang digunakan oleh penyerang untuk mengirimkan pesan ARP palsu ke jaringan lokal, memalsukan alamat MAC mereka sebagai alamat MAC dari perangkat lain di jaringan. Ini memungkinkan penyerang untuk mencegat, memantau, dan memanipulasi lalu lintas jaringan yang seharusnya dikirimkan ke perangkat lain.

1.2. Cara Kerja

- Langkah-Langkah:

- Penyerang mengirimkan pesan ARP palsu ke jaringan, mengarahkan lalu lintas dari perangkat yang ditargetkan ke perangkat penyerang.

- Lalu lintas yang seharusnya dikirimkan ke perangkat yang sah (misalnya, router) sekarang dikirimkan ke penyerang, yang kemudian dapat menyadap atau memodifikasi data sebelum meneruskannya ke tujuan akhir.

- Dampak:

- Penyadapan Data: Penyerang dapat menyadap semua data yang dikirimkan melalui jaringan, termasuk informasi login, email, dan data sensitif lainnya.

- Pemalsuan Identitas: Penyerang dapat berpura-pura menjadi perangkat lain di jaringan, memungkinkan mereka untuk mendapatkan akses tidak sah ke sumber daya jaringan.

2. DNS Spoofing (DNS Cache Poisoning)

2.1. Definisi

- Deskripsi: DNS Spoofing, juga dikenal sebagai DNS Cache Poisoning, adalah teknik di mana penyerang memanipulasi entri DNS untuk mengarahkan pengguna ke situs web palsu yang tampak sah. Tujuan dari serangan ini adalah untuk mencuri informasi pribadi pengguna, seperti kredensial login atau data kartu kredit.

2.2. Cara Kerja

- Langkah-Langkah:

- Penyerang memanfaatkan kerentanan dalam sistem DNS untuk memasukkan entri DNS palsu ke dalam cache server DNS.

- Ketika pengguna mencoba mengakses situs web tertentu, mereka diarahkan ke situs web palsu yang dikontrol oleh penyerang, meskipun mereka mengetik URL yang benar.

- Di situs web palsu ini, pengguna mungkin diminta untuk memasukkan informasi sensitif, yang kemudian dicuri oleh penyerang.

- Dampak:

- Pencurian Identitas: Informasi pribadi yang dimasukkan oleh pengguna di situs web palsu dapat digunakan untuk mencuri identitas mereka.

- Kehilangan Kepercayaan: Jika pengguna menyadari bahwa mereka telah menjadi korban DNS Spoofing, mereka mungkin kehilangan kepercayaan pada situs web yang sah, yang dapat merusak reputasi perusahaan yang terlibat.

3. HTTPS Spoofing (SSL Stripping)

3.1. Definisi

- Deskripsi: SSL Stripping adalah teknik di mana penyerang mengubah koneksi HTTPS yang aman menjadi koneksi HTTP yang tidak aman, memungkinkan mereka untuk menyadap dan memodifikasi data yang seharusnya dienkripsi.

3.2. Cara Kerja

- Langkah-Langkah:

- Penyerang mencegat permintaan HTTP dari pengguna ke situs web yang mendukung HTTPS.

- Penyerang kemudian menghubungi situs web yang dimaksud menggunakan HTTPS, tetapi mengirimkan halaman kembali ke pengguna melalui HTTP yang tidak terenkripsi.

- Pengguna tidak menyadari bahwa mereka sedang menggunakan koneksi yang tidak aman, dan penyerang dapat menyadap semua data yang dikirimkan.

- Dampak:

- Penyadapan Data: Data sensitif seperti kata sandi atau informasi kartu kredit dapat disadap oleh penyerang.

- Pemalsuan Konten: Penyerang dapat memodifikasi konten halaman web yang dikirimkan kembali ke pengguna, misalnya dengan menyisipkan skrip berbahaya.

4. Wi-Fi Eavesdropping (Evil Twin)

4.1. Definisi

- Deskripsi: Wi-Fi Eavesdropping atau Evil Twin Attack adalah jenis serangan di mana penyerang membuat jaringan Wi-Fi palsu yang meniru jaringan asli, dengan tujuan untuk menyadap komunikasi dan mencuri informasi dari pengguna yang terhubung.

4.2. Cara Kerja

- Langkah-Langkah:

- Penyerang membuat jaringan Wi-Fi palsu dengan nama yang sama atau sangat mirip dengan jaringan Wi-Fi yang sah (misalnya, “FreeCoffeeShopWiFi”).

- Pengguna yang tidak sadar terhubung ke jaringan palsu ini, berpikir bahwa itu adalah jaringan asli.

- Setelah terhubung, semua lalu lintas internet pengguna diarahkan melalui perangkat penyerang, memungkinkan mereka untuk menyadap atau bahkan memodifikasi data yang dikirimkan.

- Dampak:

- Pencurian Data: Informasi sensitif seperti kredensial login, email, dan data pribadi lainnya dapat disadap oleh penyerang.

- Risiko Malware: Penyerang dapat menyuntikkan malware ke perangkat pengguna melalui jaringan palsu ini.

5. Session Hijacking

5.1. Definisi

- Deskripsi: Session Hijacking adalah teknik di mana penyerang mencuri cookie sesi pengguna untuk mendapatkan akses tidak sah ke akun online mereka. Cookie sesi adalah file kecil yang digunakan oleh situs web untuk mengingat informasi pengguna selama sesi tertentu.

5.2. Cara Kerja

- Langkah-Langkah:

- Penyerang menyadap komunikasi antara pengguna dan situs web untuk mencuri cookie sesi pengguna.

- Setelah mendapatkan cookie, penyerang dapat menggunakannya untuk masuk ke akun pengguna tanpa memerlukan kata sandi.

- Penyerang kemudian memiliki akses penuh ke akun pengguna selama sesi tersebut.

- Dampak:

- Pengambilalihan Akun: Penyerang dapat mengakses dan menggunakan akun pengguna untuk melakukan tindakan yang merugikan, seperti mengirim pesan penipuan atau mengubah pengaturan akun.

- Kerugian Finansial: Jika akun yang diambil alih adalah akun bank atau layanan keuangan lainnya, penyerang dapat mencuri uang atau melakukan transaksi tidak sah.

6. Email Hijacking

6.1. Definisi

- Deskripsi: Email Hijacking adalah jenis serangan MitM di mana penyerang mendapatkan akses ke akun email pengguna dan memantau komunikasi yang sedang berlangsung. Penyerang kemudian bisa menyusupkan pesan mereka sendiri ke dalam percakapan atau mengubah isi pesan untuk menipu salah satu pihak.

6.2. Cara Kerja

- Langkah-Langkah:

- Penyerang memperoleh akses ke akun email pengguna melalui phishing, malware, atau teknik lainnya.

- Penyerang kemudian memantau percakapan email dan menunggu peluang untuk menyusupkan pesan atau mengubah isi pesan yang dikirim.

- Korban yang tidak sadar bisa ditipu untuk melakukan tindakan yang merugikan, seperti mengirim uang ke rekening penyerang.

- Dampak:

- Kerugian Finansial: Penyerang bisa memanipulasi komunikasi bisnis atau pribadi untuk mendapatkan keuntungan finansial, misalnya dengan mengarahkan pembayaran ke rekening mereka sendiri.

- Kehilangan Kepercayaan: Jika korban menyadari bahwa email mereka telah disusupi, ini bisa menyebabkan kehilangan kepercayaan pada keamanan komunikasi email.

7. Man-in-the-Browser (MitB)

7.1. Definisi

- Deskripsi: Man-in-the-Browser (MitB) adalah varian dari serangan MitM di mana penyerang menginfeksi browser web pengguna dengan malware yang memungkinkan mereka untuk memantau dan memanipulasi komunikasi antara browser dan situs web.

7.2. Cara Kerja

- Langkah-Langkah:

- Penyerang menginfeksi browser pengguna dengan malware, biasanya melalui email phishing, download berbahaya, atau situs web yang terinfeksi.

- Malware ini kemudian menyusup ke dalam browser dan mulai memantau komunikasi antara pengguna dan situs web yang dikunjungi.

- Penyerang dapat memodifikasi konten halaman web, menyadap data yang dikirimkan, atau menyisipkan transaksi yang tidak sah ke dalam sesi yang sedang berlangsung.

- Dampak:

- Pencurian Data Sensitif: Penyerang dapat mencuri informasi login, detail kartu kredit, atau data pribadi lainnya yang dimasukkan oleh pengguna ke dalam browser.

- Transaksi Finansial yang Tidak Sah: Penyerang dapat memanipulasi sesi perbankan online untuk mentransfer dana dari akun pengguna ke akun penyerang tanpa sepengetahuan korban.

8. Man-in-the-Mobile (MitMo)

8.1. Definisi

- Deskripsi: Man-in-the-Mobile (MitMo) adalah varian dari serangan MitM yang ditargetkan pada perangkat seluler. Penyerang menggunakan malware untuk menyusup ke perangkat seluler dan memanipulasi komunikasi antara aplikasi dan server, termasuk komunikasi SMS dan data aplikasi.

8.2. Cara Kerja

- Langkah-Langkah:

- Penyerang menginfeksi perangkat seluler dengan malware, sering kali melalui aplikasi yang terinfeksi atau file yang diunduh.

- Malware ini kemudian memantau dan memanipulasi komunikasi antara aplikasi seluler dan server, termasuk intersepsi pesan SMS atau komunikasi yang dilakukan melalui aplikasi.

- Penyerang dapat menggunakan data yang diperoleh untuk mengakses akun online pengguna, seperti akun perbankan atau media sosial.

- Dampak:

- Pencurian Data dan Kredensial: Penyerang dapat mencuri informasi login dan data sensitif lainnya yang dikirimkan melalui aplikasi seluler.

- Pengambilalihan Akun: Penyerang dapat menggunakan informasi yang diperoleh untuk mengambil alih akun online pengguna, termasuk akun perbankan dan email.

Man-in-the-Middle Attacks (MitM) mencakup berbagai jenis serangan yang memungkinkan penyerang untuk mencegat, memanipulasi, dan mencuri data dari komunikasi antara dua pihak yang sah. Jenis-jenis serangan MitM termasuk ARP Spoofing, DNS Spoofing, SSL Stripping, Wi-Fi Eavesdropping, Session Hijacking, Email Hijacking, Man-in-the-Browser, dan Man-in-the-Mobile. Setiap jenis serangan memiliki cara kerja yang unik dan dapat menyebabkan dampak yang signifikan, seperti pencurian data, pengambilalihan akun, kerugian finansial, dan kerusakan reputasi.

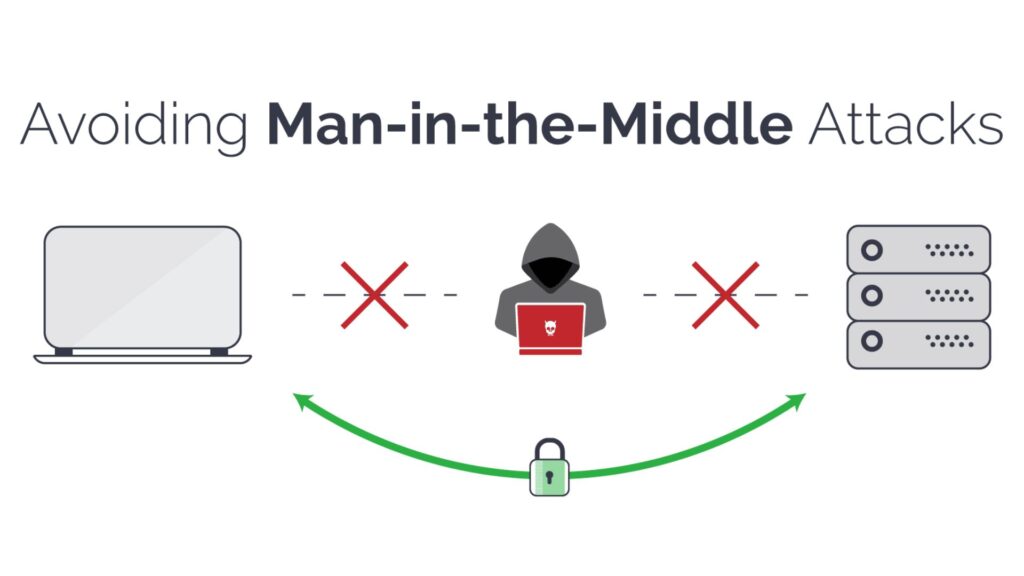

Cara Mencegah Man in The Middle Attacks

Man-in-the-Middle Attacks (MitM) adalah ancaman serius dalam dunia siber di mana penyerang diam-diam memasukkan diri ke dalam komunikasi antara dua pihak yang sah untuk mencuri, mengubah, atau memantau data yang dikirim. Mencegah serangan MitM memerlukan pendekatan yang holistik, termasuk penggunaan teknologi keamanan yang tepat, kesadaran akan praktik keamanan, dan penerapan kebijakan yang ketat. Berikut adalah penjelasan tentang cara mencegah Man-in-the-Middle Attacks:

1. Menggunakan Enkripsi yang Kuat

1.1. Penggunaan HTTPS dan SSL/TLS

- Deskripsi: HTTPS adalah versi aman dari HTTP yang menggunakan SSL/TLS untuk mengenkripsi data yang dikirim antara browser pengguna dan server web. Ini memastikan bahwa data yang dikirimkan tidak dapat dengan mudah disadap atau diubah oleh penyerang.

- Langkah Perlindungan:

- Pastikan Semua Komunikasi Web Menggunakan HTTPS: Hindari mengirim data sensitif melalui situs yang hanya menggunakan HTTP. Situs web yang sah harus memiliki sertifikat SSL yang valid, ditandai dengan ikon kunci di bilah alamat browser.

- Implementasi HTTPS Secara Konsisten: Jika Anda adalah pemilik situs web, pastikan semua halaman menggunakan HTTPS dan implementasikan pengalihan otomatis dari HTTP ke HTTPS.

- Penggunaan Sertifikat SSL/TLS yang Valid: Perbarui sertifikat SSL/TLS sebelum kedaluwarsa dan gunakan sertifikat dari penyedia yang tepercaya.

1.2. Enkripsi End-to-End

- Deskripsi: Enkripsi end-to-end memastikan bahwa data dienkripsi di perangkat pengirim dan hanya dapat didekripsi oleh perangkat penerima. Ini berarti bahkan jika data disadap di tengah jalan, penyerang tidak akan dapat membacanya.

- Langkah Perlindungan:

- Gunakan Aplikasi yang Mendukung Enkripsi End-to-End: Aplikasi seperti WhatsApp, Signal, dan Telegram mendukung enkripsi end-to-end untuk pesan dan panggilan.

- Menghindari Aplikasi atau Layanan yang Tidak Mendukung Enkripsi: Pastikan untuk hanya menggunakan aplikasi yang mengenkripsi data Anda selama proses transmisi.

2. Mengamankan Jaringan dan Koneksi

2.1. Hindari Menggunakan Jaringan Wi-Fi Publik yang Tidak Aman

- Deskripsi: Jaringan Wi-Fi publik yang tidak aman adalah target utama bagi penyerang yang melakukan serangan MitM. Menggunakan jaringan ini tanpa tindakan pencegahan yang tepat dapat mengekspos data Anda ke risiko pencurian.

- Langkah Perlindungan:

- Gunakan Jaringan Seluler atau VPN di Tempat Umum: Sebisa mungkin, hindari penggunaan jaringan Wi-Fi publik untuk transaksi sensitif. Jika harus menggunakan Wi-Fi publik, aktifkan VPN (Virtual Private Network) untuk mengenkripsi lalu lintas Anda.

- Periksa Keamanan Wi-Fi: Jika Anda harus menggunakan Wi-Fi publik, pastikan itu dilindungi dengan WPA2 atau WPA3, yang merupakan standar enkripsi nirkabel yang lebih aman.

2.2. Menggunakan VPN (Virtual Private Network)

- Deskripsi: VPN mengenkripsi semua lalu lintas internet Anda, membuatnya lebih sulit bagi penyerang untuk menyadap atau memanipulasi data. VPN juga menyembunyikan alamat IP Anda, memberikan lapisan perlindungan tambahan terhadap serangan MitM.

- Langkah Perlindungan:

- Pilih VPN yang Tepercaya: Gunakan layanan VPN yang memiliki reputasi baik dan tidak menyimpan log aktivitas pengguna.

- Aktifkan VPN Saat Menggunakan Wi-Fi Publik: Selalu aktifkan VPN saat terhubung ke jaringan Wi-Fi publik untuk mengenkripsi lalu lintas Anda dan melindungi data Anda dari penyadapan.

2.3. Mengamankan Jaringan Rumah

- Deskripsi: Jaringan rumah yang tidak aman dapat menjadi pintu masuk bagi penyerang yang ingin melakukan serangan MitM. Mengamankan router dan jaringan rumah adalah langkah penting dalam mencegah serangan.

- Langkah Perlindungan:

- Ubah Nama dan Kata Sandi Default Router: Segera setelah mengatur router, ubah nama pengguna dan kata sandi default untuk mencegah akses yang tidak sah.

- Gunakan Enkripsi WPA3: Jika router Anda mendukung WPA3, pastikan untuk mengaktifkannya untuk mendapatkan tingkat enkripsi tertinggi.

- Nonaktifkan Fitur yang Tidak Diperlukan: Nonaktifkan fitur seperti WPS (Wi-Fi Protected Setup) yang dapat menjadi titik lemah keamanan.

3. Verifikasi dan Otentikasi yang Kuat

3.1. Penggunaan Autentikasi Dua Faktor (2FA)

- Deskripsi: Autentikasi dua faktor menambahkan lapisan keamanan tambahan dengan memerlukan dua bentuk identifikasi sebelum memberikan akses ke akun. Ini membuat lebih sulit bagi penyerang yang berhasil mencuri kredensial login untuk mengakses akun Anda.

- Langkah Perlindungan:

- Aktifkan 2FA di Semua Akun Penting: Aktifkan autentikasi dua faktor di akun email, media sosial, dan perbankan online Anda. Gunakan aplikasi autentikasi seperti Google Authenticator atau Authy.

- Hindari 2FA Berbasis SMS: SMS rentan terhadap serangan SIM Swapping. Gunakan aplikasi autentikasi atau perangkat keras (seperti YubiKey) untuk 2FA yang lebih aman.

3.2. Verifikasi Sertifikat dan Identitas Situs Web

- Deskripsi: Memverifikasi sertifikat digital situs web dan memastikan Anda mengakses situs yang sah sangat penting untuk mencegah serangan seperti SSL stripping atau DNS spoofing.

- Langkah Perlindungan:

- Periksa Ikon Kunci di Bilah Alamat: Saat mengunjungi situs web yang memerlukan informasi sensitif, pastikan ada ikon kunci di bilah alamat, yang menunjukkan koneksi aman.

- Hati-Hati dengan Peringatan Browser: Jangan abaikan peringatan browser tentang sertifikat yang tidak sah atau koneksi yang tidak aman.

- Ketik URL Secara Manual: Ketik URL situs web secara manual di bilah alamat daripada mengklik tautan dari sumber yang tidak tepercaya.

3.3. Gunakan Sertifikat SSL/TLS yang Valid

- Deskripsi: Penggunaan sertifikat SSL/TLS yang valid membantu memastikan bahwa koneksi antara browser pengguna dan server web aman dan terenkripsi.

- Langkah Perlindungan:

- Gunakan Sertifikat dari CA yang Tepercaya: Dapatkan sertifikat SSL/TLS dari Otoritas Sertifikat (CA) yang tepercaya.

- Pembaruan Berkala: Pastikan untuk memperbarui sertifikat SSL/TLS sebelum masa berlaku habis untuk menjaga kepercayaan pengguna dan keamanan koneksi.

4. Melindungi Perangkat dan Sistem

4.1. Memperbarui Perangkat Lunak Secara Berkala

- Deskripsi: Perangkat lunak yang kedaluwarsa sering kali memiliki kerentanan yang dapat dieksploitasi oleh penyerang untuk melakukan serangan MitM. Memperbarui perangkat lunak secara berkala adalah cara penting untuk menutup celah keamanan.

- Langkah Perlindungan:

- Aktifkan Pembaruan Otomatis: Aktifkan pembaruan otomatis untuk sistem operasi, browser, dan perangkat lunak penting lainnya untuk memastikan Anda selalu menggunakan versi terbaru dengan patch keamanan terkini.

- Periksa Pembaruan Secara Manual: Selain pembaruan otomatis, periksa secara berkala apakah ada pembaruan yang belum terpasang pada perangkat Anda.

4.2. Menggunakan Firewall dan Anti-Malware

- Deskripsi: Firewall dan perangkat lunak anti-malware membantu melindungi perangkat Anda dari serangan yang mencoba menyusup atau menyebarkan malware yang dapat digunakan dalam serangan MitM.

- Langkah Perlindungan:

- Aktifkan Firewall: Pastikan firewall aktif pada perangkat Anda untuk memantau dan memblokir lalu lintas yang mencurigakan.

- Gunakan Anti-Malware yang Terpercaya: Instal perangkat lunak anti-malware dari penyedia yang tepercaya dan lakukan pemindaian rutin untuk mendeteksi dan menghapus malware yang mungkin ada.

4.3. Hindari Aplikasi atau Perangkat Lunak yang Tidak Dikenal

- Deskripsi: Mengunduh dan menginstal aplikasi atau perangkat lunak dari sumber yang tidak dikenal dapat membuka jalan bagi penyerang untuk menginfeksi perangkat Anda dengan malware atau alat pemantauan.

- Langkah Perlindungan:

- Unduh dari Sumber Resmi: Hanya unduh aplikasi dan perangkat lunak dari toko aplikasi resmi atau situs web resmi.

- Periksa Izin Aplikasi: Sebelum menginstal aplikasi, periksa izin yang diminta dan pastikan aplikasi hanya meminta izin yang relevan dengan fungsinya.

5. Meningkatkan Kesadaran dan Praktik Keamanan Pengguna

5.1. Pendidikan Keamanan Siber

- Deskripsi: Mengedukasi diri sendiri dan orang lain tentang risiko serangan MitM dan praktik keamanan yang baik adalah langkah penting untuk mencegah serangan ini.

- Langkah Perlindungan:

- Pelatihan Keamanan Siber: Ikuti pelatihan atau kursus tentang keamanan siber untuk memahami ancaman yang ada dan cara melindungi diri dari serangan.

- Tetap Terinformasi: Selalu perbarui pengetahuan Anda tentang ancaman keamanan terbaru dan praktik terbaik dalam melindungi diri dari serangan siber.

5.2. Berhati-hati dengan Phishing dan Social Engineering

- Deskripsi: Serangan MitM sering kali dimulai dengan serangan phishing atau teknik rekayasa sosial lainnya untuk mendapatkan akses awal ke jaringan atau perangkat. Menyadari teknik ini dapat membantu Anda menghindari jebakan.

- Langkah Perlindungan:

- Jangan Klik Tautan dari Sumber yang Tidak Dikenal: Hindari mengklik tautan atau membuka lampiran dari email atau pesan yang mencurigakan, terutama jika berasal dari sumber yang tidak dikenal.

- Verifikasi Identitas Sebelum Memberikan Informasi: Jika Anda diminta memberikan informasi sensitif, verifikasi identitas peminta melalui saluran komunikasi yang aman sebelum melakukannya.

5.3. Gunakan Perangkat Keamanan Tambahan

- Deskripsi: Perangkat keamanan tambahan seperti token autentikasi, kunci keamanan fisik, atau kartu pintar dapat memberikan lapisan perlindungan ekstra terhadap serangan MitM.

- Langkah Perlindungan:

- Gunakan Kunci Keamanan Fisik: Kunci keamanan fisik seperti YubiKey dapat digunakan untuk autentikasi dua faktor yang lebih kuat, melindungi akun Anda dari akses tidak sah.

- Gunakan Token Autentikasi: Beberapa layanan menyediakan token autentikasi yang menghasilkan kode unik setiap kali Anda login, memberikan lapisan perlindungan tambahan.

Man-in-the-Middle Attacks (MitM) adalah ancaman keamanan serius yang dapat mengakibatkan pencurian data, pengambilalihan akun, dan kerugian finansial. Mencegah serangan ini memerlukan kombinasi teknologi keamanan yang kuat, kebiasaan pengguna yang baik, dan edukasi tentang risiko dan tanda-tanda serangan.

Perlindungan Terhadap Man in the Middle Attacks

Perlindungan terhadap Man-in-the-Middle Attacks (MitM) memerlukan pendekatan yang menyeluruh, termasuk penggunaan teknologi keamanan yang tepat, praktik keamanan yang baik, dan pemahaman tentang potensi risiko. Berikut adalah penjelasan tentang perlindungan terhadap Man-in-the-Middle Attacks:

1. Enkripsi Data

1.1. Penggunaan HTTPS dan SSL/TLS

- Deskripsi: HTTPS (HyperText Transfer Protocol Secure) menggunakan SSL (Secure Sockets Layer) atau TLS (Transport Layer Security) untuk mengenkripsi data yang dikirimkan antara browser pengguna dan server web. Ini memastikan bahwa data yang dikirimkan tidak dapat dengan mudah disadap atau diubah oleh penyerang.

- Langkah Perlindungan:

- Pastikan Selalu Menggunakan HTTPS: Gunakan hanya situs web yang memiliki koneksi HTTPS, yang ditandai dengan ikon kunci di bilah alamat browser. Hindari mengirim informasi sensitif melalui situs web yang hanya menggunakan HTTP.

- Sertifikat SSL/TLS yang Valid: Pemilik situs web harus memastikan bahwa sertifikat SSL/TLS mereka selalu up-to-date dan dikeluarkan oleh Otoritas Sertifikat (CA) yang tepercaya.

- HSTS (HTTP Strict Transport Security): Implementasikan HSTS untuk memastikan bahwa browser selalu menggunakan koneksi HTTPS saat mengakses situs web, mencegah serangan downgrade ke HTTP.

1.2. Enkripsi End-to-End

- Deskripsi: Enkripsi end-to-end memastikan bahwa data dienkripsi di perangkat pengirim dan hanya dapat didekripsi oleh perangkat penerima. Ini mencegah penyerang untuk membaca data yang mereka sadap di tengah perjalanan.

- Langkah Perlindungan:

- Gunakan Aplikasi yang Mendukung Enkripsi End-to-End: Pilih aplikasi komunikasi yang mendukung enkripsi end-to-end, seperti Signal atau WhatsApp, terutama saat berbagi informasi sensitif.

- Hindari Aplikasi yang Tidak Mengenkripsi Data: Jangan gunakan aplikasi atau layanan yang tidak menawarkan enkripsi, terutama untuk komunikasi atau transaksi yang melibatkan data sensitif.

2. Mengamankan Jaringan dan Koneksi

2.1. Menghindari Jaringan Wi-Fi Publik yang Tidak Aman

- Deskripsi: Jaringan Wi-Fi publik yang tidak aman sering digunakan oleh penyerang untuk melakukan serangan MitM karena mereka dapat menyadap atau mengubah data yang dikirim melalui jaringan tersebut.

- Langkah Perlindungan:

- Gunakan Jaringan Seluler atau VPN: Jika memungkinkan, gunakan jaringan seluler untuk aktivitas sensitif daripada Wi-Fi publik. Jika harus menggunakan Wi-Fi publik, pastikan untuk mengaktifkan VPN (Virtual Private Network) untuk mengenkripsi lalu lintas Anda.

- Pastikan Jaringan Wi-Fi Menggunakan Enkripsi WPA2/WPA3: Saat terhubung ke Wi-Fi, pastikan jaringan menggunakan enkripsi WPA2 atau WPA3, yang lebih aman dibandingkan WEP atau WPA.

2.2. Menggunakan VPN (Virtual Private Network)

- Deskripsi: VPN mengenkripsi semua lalu lintas internet Anda, membuatnya lebih sulit bagi penyerang untuk menyadap atau memanipulasi data Anda. VPN juga menyembunyikan alamat IP Anda, memberikan lapisan perlindungan tambahan.

- Langkah Perlindungan:

- Pilih Layanan VPN yang Tepercaya: Gunakan VPN dari penyedia yang memiliki reputasi baik, yang tidak menyimpan log aktivitas pengguna.

- Aktifkan VPN Saat Menggunakan Wi-Fi Publik: Selalu aktifkan VPN ketika terhubung ke Wi-Fi publik, terutama saat mengakses informasi sensitif seperti akun email atau perbankan.

2.3. Mengamankan Router dan Jaringan Rumah

- Deskripsi: Router rumah yang tidak aman dapat menjadi pintu masuk bagi penyerang untuk melakukan serangan MitM. Mengamankan router dan jaringan rumah sangat penting untuk melindungi data yang dikirimkan melalui jaringan.

- Langkah Perlindungan:

- Ubah Nama Pengguna dan Kata Sandi Default: Segera setelah mengatur router, ubah nama pengguna dan kata sandi default untuk mencegah akses yang tidak sah.

- Nonaktifkan Fitur yang Tidak Diperlukan: Nonaktifkan fitur seperti WPS (Wi-Fi Protected Setup) yang dapat menjadi titik lemah keamanan.

- Gunakan Enkripsi WPA3: Jika router Anda mendukung WPA3, pastikan untuk mengaktifkannya untuk mendapatkan tingkat enkripsi tertinggi.

3. Verifikasi dan Otentikasi yang Kuat

3.1. Penggunaan Autentikasi Dua Faktor (2FA)

- Deskripsi: Autentikasi dua faktor menambahkan lapisan keamanan tambahan dengan memerlukan dua bentuk identifikasi sebelum memberikan akses ke akun. Ini membantu melindungi akun dari akses tidak sah, bahkan jika kredensial login Anda dicuri.

- Langkah Perlindungan:

- Aktifkan 2FA untuk Semua Akun Penting: Aktifkan autentikasi dua faktor di akun email, media sosial, perbankan, dan layanan online lainnya. Ini membuat lebih sulit bagi penyerang untuk mengakses akun Anda.

- Gunakan Aplikasi Autentikasi atau Kunci Keamanan: Gunakan aplikasi autentikasi seperti Google Authenticator atau perangkat keras (seperti YubiKey) daripada SMS untuk kode 2FA, karena SMS lebih rentan terhadap serangan.

3.2. Verifikasi Sertifikat dan Identitas Situs Web

- Deskripsi: Memverifikasi sertifikat digital situs web adalah cara penting untuk memastikan bahwa Anda berkomunikasi dengan situs yang sah dan bukan situs palsu yang dirancang oleh penyerang.

- Langkah Perlindungan:

- Periksa Ikon Kunci di Bilah Alamat: Saat mengunjungi situs web, pastikan ada ikon kunci di bilah alamat yang menunjukkan bahwa situs tersebut menggunakan HTTPS. Klik ikon untuk melihat informasi sertifikat.

- Hindari Situs dengan Peringatan Browser: Jika browser Anda memberikan peringatan tentang sertifikat yang tidak sah atau koneksi yang tidak aman, jangan abaikan peringatan tersebut. Tutup situs web tersebut dan jangan memasukkan informasi sensitif.

3.3. Penggunaan Sertifikat SSL/TLS yang Valid

- Deskripsi: Untuk pemilik situs web, penggunaan sertifikat SSL/TLS yang valid sangat penting untuk melindungi komunikasi pengguna dan memastikan koneksi yang aman.

- Langkah Perlindungan:

- Gunakan Sertifikat dari Otoritas Sertifikat yang Tepercaya: Pastikan untuk mendapatkan sertifikat SSL/TLS dari CA yang diakui dan tepercaya.

- Pembaruan Berkala: Perbarui sertifikat sebelum kedaluwarsa dan pastikan untuk terus memperbarui agar pengguna tetap terlindungi.

4. Perlindungan Perangkat dan Sistem

4.1. Memperbarui Perangkat Lunak dan Firmware

- Deskripsi: Perangkat lunak dan firmware yang tidak diperbarui sering kali memiliki kerentanan yang dapat dieksploitasi oleh penyerang untuk melakukan serangan MitM. Memastikan perangkat selalu diperbarui adalah langkah penting untuk menutup celah keamanan.

- Langkah Perlindungan:

- Aktifkan Pembaruan Otomatis: Pastikan pembaruan otomatis diaktifkan untuk sistem operasi, browser, dan perangkat lunak penting lainnya.

- Periksa Pembaruan Secara Manual: Selain pembaruan otomatis, lakukan pemeriksaan rutin untuk memastikan tidak ada pembaruan yang tertinggal pada perangkat Anda.

4.2. Menggunakan Firewall dan Anti-Malware

- Deskripsi: Firewall dan perangkat lunak anti-malware adalah pertahanan pertama terhadap serangan yang mencoba menyusup ke perangkat Anda atau menyebarkan malware yang dapat digunakan dalam serangan MitM.

- Langkah Perlindungan:

- Aktifkan Firewall: Pastikan firewall aktif pada perangkat Anda untuk memantau dan memblokir lalu lintas yang mencurigakan.

- Gunakan Anti-Malware yang Terpercaya: Instal perangkat lunak anti-malware dari penyedia yang tepercaya dan lakukan pemindaian rutin untuk mendeteksi dan menghapus malware yang mungkin ada.

4.3. Menghindari Aplikasi dan Perangkat Lunak yang Tidak Dikenal

- Deskripsi: Mengunduh dan menginstal aplikasi atau perangkat lunak dari sumber yang tidak dikenal dapat membuka jalan bagi penyerang untuk menginfeksi perangkat Anda dengan malware atau alat pemantauan.

- Langkah Perlindungan:

- Unduh dari Sumber Resmi: Hanya unduh aplikasi dan perangkat lunak dari toko aplikasi resmi atau situs web resmi.

- Periksa Izin Aplikasi: Sebelum menginstal aplikasi, periksa izin yang diminta dan pastikan aplikasi hanya meminta izin yang relevan dengan fungsinya.

5. Meningkatkan Kesadaran dan Praktik Keamanan Pengguna

5.1. Pendidikan Keamanan Siber

- Deskripsi: Kesadaran dan pengetahuan tentang risiko serangan MitM dan praktik keamanan yang baik adalah kunci untuk melindungi diri dari serangan ini.

- Langkah Perlindungan:

- Pelatihan Keamanan Siber: Ikuti pelatihan atau kursus tentang keamanan siber untuk memahami ancaman yang ada dan cara melindungi diri dari serangan.

- Tetap Terinformasi: Selalu perbarui pengetahuan Anda tentang ancaman keamanan terbaru dan praktik terbaik dalam melindungi diri dari serangan siber.

5.2. Berhati-hati dengan Phishing dan Rekayasa Sosial

- Deskripsi: Banyak serangan MitM dimulai dengan serangan phishing atau rekayasa sosial lainnya untuk mendapatkan akses awal ke jaringan atau perangkat. Menyadari teknik ini dapat membantu Anda menghindari jebakan.

- Langkah Perlindungan:

- Jangan Klik Tautan dari Sumber yang Tidak Dikenal: Hindari mengklik tautan atau membuka lampiran dari email atau pesan yang mencurigakan, terutama jika berasal dari sumber yang tidak dikenal.

- Verifikasi Identitas Sebelum Memberikan Informasi: Jika Anda diminta memberikan informasi sensitif, verifikasi identitas peminta melalui saluran komunikasi yang aman sebelum melakukannya.

5.3. Gunakan Perangkat Keamanan Tambahan

- Deskripsi: Perangkat keamanan tambahan seperti token autentikasi, kunci keamanan fisik, atau kartu pintar dapat memberikan lapisan perlindungan ekstra terhadap serangan MitM.

- Langkah Perlindungan:

- Gunakan Kunci Keamanan Fisik: Kunci keamanan fisik seperti YubiKey dapat digunakan untuk autentikasi dua faktor yang lebih kuat, melindungi akun Anda dari akses tidak sah.

- Gunakan Token Autentikasi: Beberapa layanan menyediakan token autentikasi yang menghasilkan kode unik setiap kali Anda login, memberikan lapisan perlindungan tambahan.

Perlindungan terhadap Man-in-the-Middle Attacks (MitM) melibatkan kombinasi teknologi keamanan yang kuat, praktik keamanan yang baik, dan edukasi pengguna. Dengan menggunakan enkripsi yang kuat seperti HTTPS dan enkripsi end-to-end, mengamankan jaringan dengan VPN, memperbarui perangkat lunak, dan menggunakan autentikasi dua faktor, Anda dapat secara signifikan mengurangi risiko menjadi korban serangan MitM.

Kesimpulan

Man in The Middle (MITM) attacks merupakan ancaman siber yang serius dan berpotensi merusak, terutama dalam komunikasi digital yang melibatkan informasi sensitif. Dengan menyusup secara diam-diam ke dalam komunikasi antara dua pihak, penyerang dapat mencuri, memanipulasi, atau memantau data tanpa disadari oleh korban, yang dapat berakibat pada pencurian identitas, kerugian finansial, dan pelanggaran privasi.

Untuk melindungi diri dari MITM attacks, penting untuk selalu waspada dan mengambil langkah-langkah pencegahan yang tepat, seperti menggunakan koneksi yang aman (HTTPS), mengaktifkan otentikasi dua faktor, dan selalu memastikan keaslian situs web atau aplikasi yang digunakan. Kesadaran dan pemahaman mengenai cara kerja MITM attacks serta tindakan pencegahan yang efektif dapat membantu menjaga privasi dan keamanan data Anda di dunia digital yang semakin kompleks. Dengan demikian, melindungi komunikasi digital Anda dari ancaman MITM attacks adalah langkah krusial untuk menjaga integritas dan keamanan informasi pribadi maupun bisnis.

Apabila Anda ingin mengenal lebih jauh tentang TechThink Hub Indonesia, atau sedang membutuhkan software yang relevan dengan bisnis Anda saat ini, Anda dapat menghubungi 021 5080 8195 (Head Office) dan atau +62 856-0490-2127. Anda juga dapat mengisi form di bawah ini untuk informasi lebih lanjut.